Phorpiex恶意脚本卷土重来,成为Lockbit的运营商3

作者:365bet体育 发布时间:2025-05-06 10:58

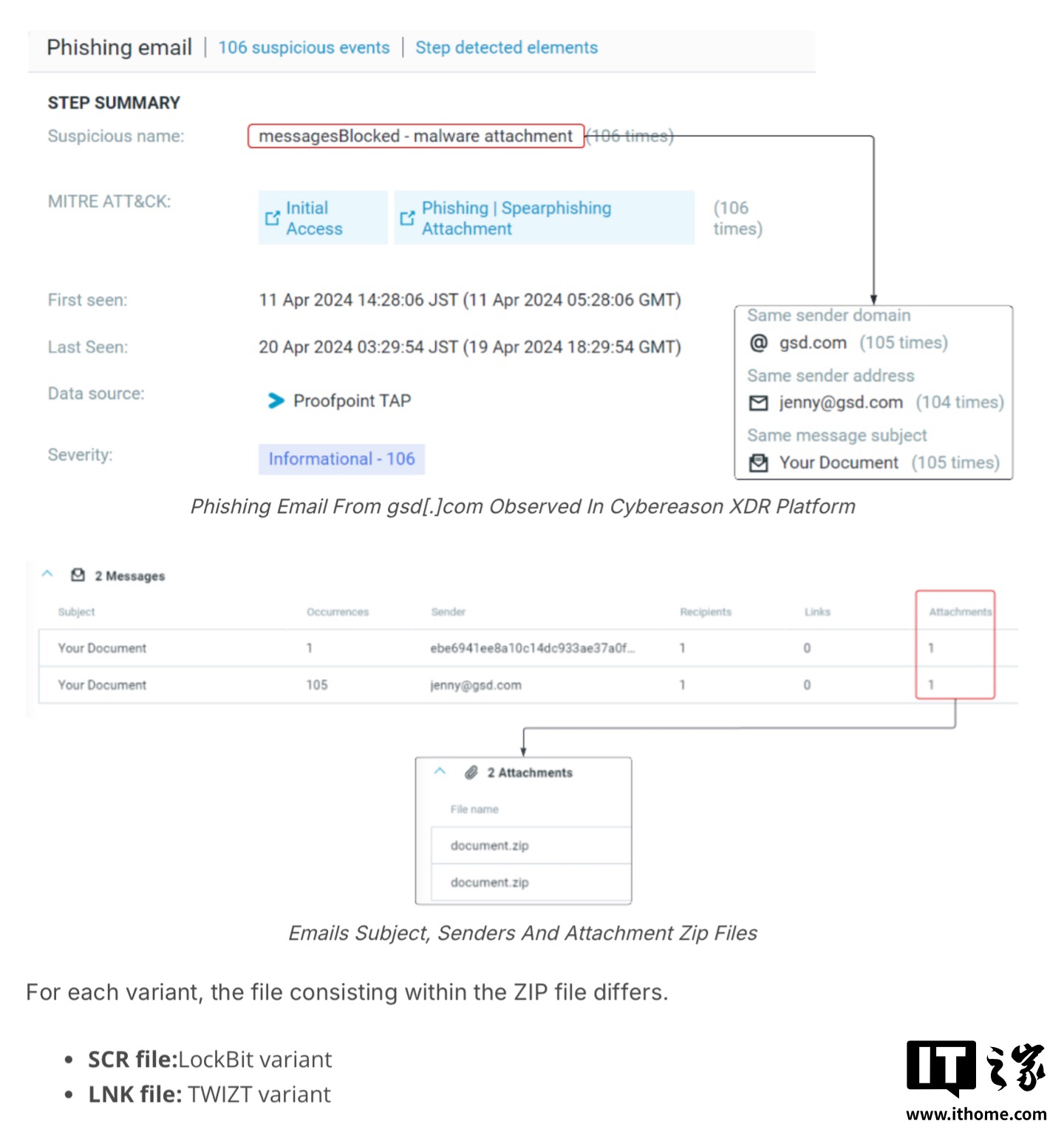

5月5日的Home报道说,Cybereason Security Company发布了一条消息,即“旧的”恶意Phorpiex脚本最近创造了卷土重来,并且已经成为Lockbit 3.0勒索软件的携带者。被相应脚本感染的设备自动下载并运行Lockbit Trojan。整个攻击过程是高度自动的,黑客无需其他远程操作。据报道,安全公司揭示的Phorpiex脚本主要以网络钓鱼电子邮件的形式传播。相应的电子邮件具有带有隐式脚本的ZIP压缩软件包。用户双击以在压缩软件包中运行.scr文件并启动脚本。当相应的脚本开始时,它将连接到设置黑客的(C2)服务器并下载马匹Ransomwareg lbbb.exe。下载之前,该脚本将首先清除受害者设备上的URL缓存记录,以确保随后的重新下载为没有被本地缓存打断,然后进行了一系列勒索软件部署过程。为了隐藏真实的行为,相应的脚本将是关键字字符串,而动态为parse运行时跑步者。系统的所需组件将仅在实施阶段专用和下载。所有下载的文件都存储在临时系统文件夹中,并以随机文件名命名,以防止比较安全性的软件。在成功部署恶意特洛伊木马后,相应的脚本将删除源跟踪文件并完全删除可用于监视的线索。作为回报,在Phis Horpiex的剧本上查看,该剧本于2010年首次出现,并在各种网络攻击中都活跃。第一个相应的脚本主要是在受害者计算机上的数字货币矿山上。近年来,它已更改为其他恶意特洛伊木马的载体,以自动部署变量恶意内容。安全公司认为,Phorpiex具有高度模块化的设计,并且已成为黑客,自动操作和自动跟踪清洁属性的常用自动攻击脚本。用Lockbit的话来说,最初出现在2019年的相应Trojan/Hacker团队着重于“勒索软件-A-Service”模型,对全球许多地方的基础设施进行了意外攻击,以要求赎金。尽管该组织在去年年初在许多国家 /地区的执法机构遭到了攻击,但仍有一小群剩下的黑客仍然活着。目前,相应的黑客使用Phorpiex扩散了Lockbit 3.0,这重新确认了其势头以返回。

5月5日的Home报道说,Cybereason Security Company发布了一条消息,即“旧的”恶意Phorpiex脚本最近创造了卷土重来,并且已经成为Lockbit 3.0勒索软件的携带者。被相应脚本感染的设备自动下载并运行Lockbit Trojan。整个攻击过程是高度自动的,黑客无需其他远程操作。据报道,安全公司揭示的Phorpiex脚本主要以网络钓鱼电子邮件的形式传播。相应的电子邮件具有带有隐式脚本的ZIP压缩软件包。用户双击以在压缩软件包中运行.scr文件并启动脚本。当相应的脚本开始时,它将连接到设置黑客的(C2)服务器并下载马匹Ransomwareg lbbb.exe。下载之前,该脚本将首先清除受害者设备上的URL缓存记录,以确保随后的重新下载为没有被本地缓存打断,然后进行了一系列勒索软件部署过程。为了隐藏真实的行为,相应的脚本将是关键字字符串,而动态为parse运行时跑步者。系统的所需组件将仅在实施阶段专用和下载。所有下载的文件都存储在临时系统文件夹中,并以随机文件名命名,以防止比较安全性的软件。在成功部署恶意特洛伊木马后,相应的脚本将删除源跟踪文件并完全删除可用于监视的线索。作为回报,在Phis Horpiex的剧本上查看,该剧本于2010年首次出现,并在各种网络攻击中都活跃。第一个相应的脚本主要是在受害者计算机上的数字货币矿山上。近年来,它已更改为其他恶意特洛伊木马的载体,以自动部署变量恶意内容。安全公司认为,Phorpiex具有高度模块化的设计,并且已成为黑客,自动操作和自动跟踪清洁属性的常用自动攻击脚本。用Lockbit的话来说,最初出现在2019年的相应Trojan/Hacker团队着重于“勒索软件-A-Service”模型,对全球许多地方的基础设施进行了意外攻击,以要求赎金。尽管该组织在去年年初在许多国家 /地区的执法机构遭到了攻击,但仍有一小群剩下的黑客仍然活着。目前,相应的黑客使用Phorpiex扩散了Lockbit 3.0,这重新确认了其势头以返回。